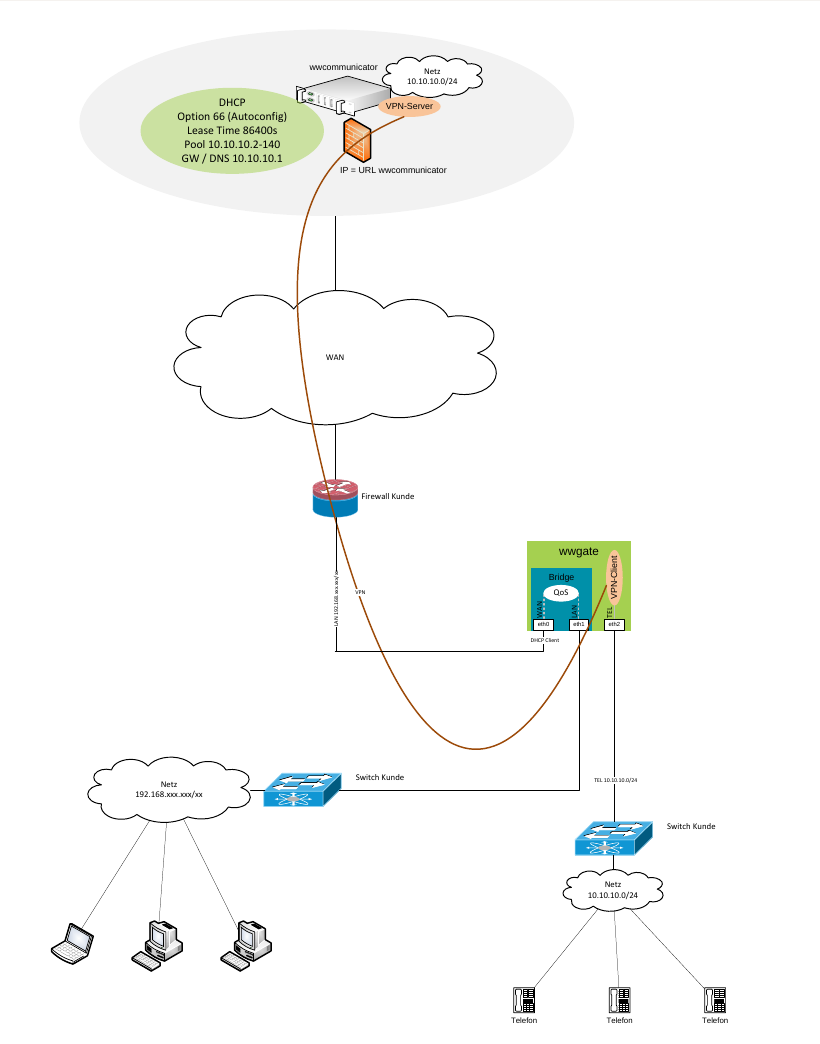

Layer2 VPN)

ist ein Gerät welches einen Layer 2 VPN zum wwcommunicator aufbaut, um die zuverlässige Kommunikation zwischen den Endgeräten und wwcommunicator sicher zu stellen. Vor allem werden Probleme mit UDP Timeouts und SIP-ALG damit behoben werden. Zudem ist es für den Netzwerk-Administrator einfach die Firewall zu konfigurieren. Dies führt zu einem reibungslosen und sicheren Betrieb. Bei gewissen DECT-Systeme ist dieser unerlässlich und vereinfacht den Support. Grundsätzlich kann ein Gerät eingesetzt werden, welches eine Wireguard Verbindung herstellen kann und VXLAN fähig ist.

MikroTik hEX S konfigurieren

Voraussetzungen: Der Router ist auf Werkseinstellung gesetzt.

Fall nicht, bei ausgeschaltetem Router die Reset-Taste gedrückt halten und den Strom einschalten. Wenn die SFP-Led blinkt die Taste loslassen. Das Router startet automatisch neu.

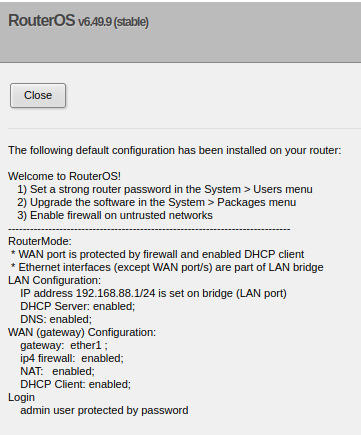

Eine Netzwerkverbindung auf den Ports 2, 3 oder 4 herstellen und Port 1 mit dem Internet verbinden. Mittels Browser auf den Router auf die IP 192.168.88.1 einloggen, mit dem Benutzername admin und dem Passwort, welches auf der Unterseite steht.

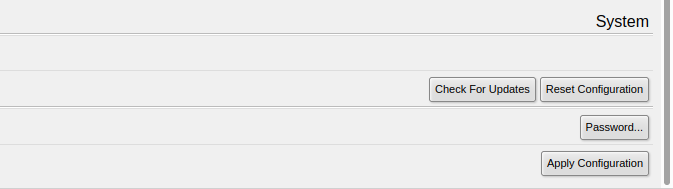

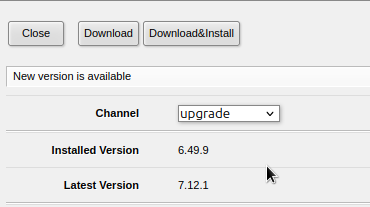

Als erstes muss das System auf den neusten Stand gebracht werden (Zur Zeit 7.17.2) Version 7.xx mindestens erforderlich.

Diese Anzeige schliessen

und danach ganz unten rechts die Taste Check For Updates klicken.

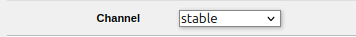

Hier Channel auf upgrade wählen

und auf Download&Install klicken. Der Router startet anschliessen neu mit dem neuen OS. Nach dem erneuten Login, auf neuere Version prüfen und updaten.

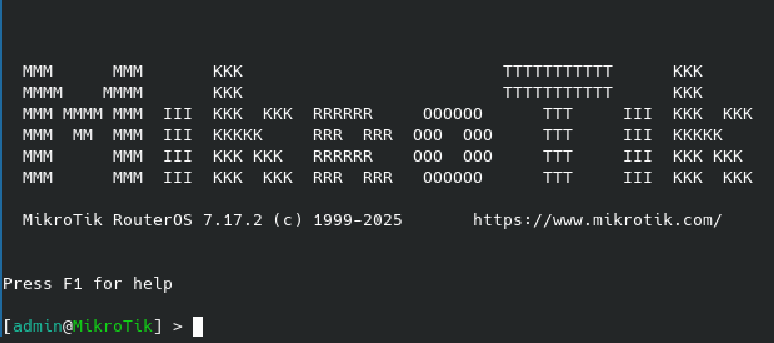

Nun per SSH auf den MikroTik einloggen (Windows Putty oder CMD) ssh admin@192.168.88.1

Auf dem wwcommunicator unter Standorte![]()

auf hEX S klicken um die Konfigurationsdatei zu speichern. Diese Datei mit einem Editor öffnen, siehe Beispiel:

---------------------------------------Konfigurations-Beispiel---------------------------------------------------

/interface/vxlan

add name=voice-vxlan port=4789 vni=3 vteps-ip-version=ipv4

/interface/vxlan/vteps

add interface=voice-vxlan port=4789 remote-ip=172.16.137.1

/interface/bridge

add name=voice-br comment=pbx-<Name-der-PBX> ingress-filtering=no

/interface/bridge/port

remove [find interface=<Voice-Interface>]

add interface=<Voice-Interface> bridge=voice-br

add interface=voice-vxlan bridge=voice-br

/interface/wireguard

add name=voice-wg comment=pbx-<Name-der-PBX> private-key="<Privat-Key>="

/interface/wireguard/peers

add interface=voice-wg endpoint-address=<IP-der-PBX> endpoint-port=54213 persistent-keepalive=14 public-key="<Public-Key>=" \

preshared-key="<Pre-Shared-Key>" allowed-address=172.16.137.1/32,10.10.10.0/24

/ip/address

add address=172.16.137.3/24 interface=voice-wg network=172.16.137.0

/ip/firewall/filter

add action=accept chain=input comment="Wireguard Tunnel" dst-address=172.16.137.3 dst-port=4789 in-interface=voice-wg \ protocol=udp src-address=172.16.137.1 place-before=3

add action=accept chain=input comment="Management" dst-address=172.16.137.3 dst-port=22,80 in-interface=voice-wg \ protocol=tcp src-address=172.16.137.1 place-before=3

-------------------------------------------------------------------------------------------------------------

<Voice-Interface> (Standard ether5) steht für die genutzten Ports für Voice, welche nach Bedarf geändert werden können. In der Standard Konfiguration ist der Port 5 eingetragen.

Wireguard Verbindung auf dem MikroTik prüfen

/interface/wireguard/peers/print detail where last-handshake (Aktivität der VPN-Verbindung prüfen)

/tool/ping 172.16.137.1 (IP-Test der Wireguard prüfen)

/tool/ping interface=voice-br arp-ping=yes address=10.10.10.1 (Ist der Gateway der PBX erreichbar, wichtig arp-ping muss auf yes sein)

Funktions-Beispiel